Actualités

Pour vous abonner au fil RSS, cliquez sur la vignette d'abonnement de votre choix :

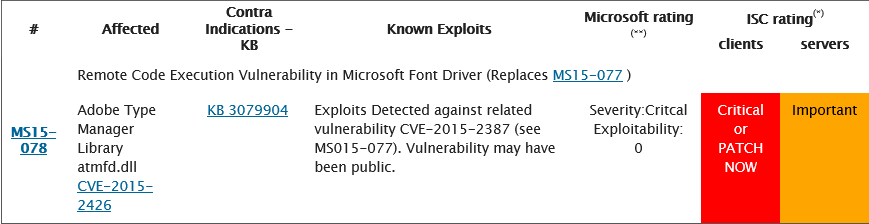

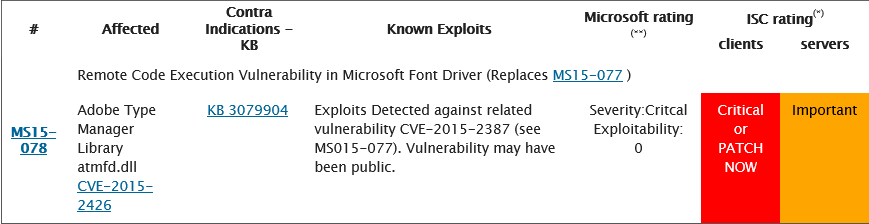

Vulnérabilité dans le driver de Font Microsoft.

Publié le 22/07/2015

Microsoft publie un bulletin de sécurité sur une faille critique et exploité affectant toutes les éditions de Windows, de Vista aux préversions de Windows 10, serveurs y compris.

Une attaque pourrait être menée via un document ou une page web utilisant des fontes de caractère OpenType forgées, et pourrait permettre une exécution de code dans le noyau distant.

Le défaut se situe dans Atmfd.dll, la bibliothèque « Adobe Type Manager » de Windows.

A défaut d'un correctif, la page TechNet indique le moyen de désactiver cette dll pour chacune des versions...

Accéder au bulletin Microsoft TechNet.

Accéder à l'information CNIS.

No Limit Secu : podcast sur les radios logicielles

Publié le 21/07/2015

No Limit Secu diffus un podcast consacré aux radios logicielles, nouvel outil d’analyse et de hacking numérique des appareils sans fil.

Ont participé à cette émission Hervé Schauer, Nicolas Ruff, Eric Freyssinet et Marc Olanié, spécialiste SDR et journaliste à Cnis Mag, sous la houlette de Johanne Ulloa, animateur et coordinateur.

Une radio logicielle(software defined radio, SDR) est, au monde des transmissions sans fil, l’équivalent du « Winmodem » à la fin des années 70 : une interface radio simplifiée à l’extrême, qui n’intègre strictement aucun étage de traitement de signal lié à l’extraction de l’information transportée (la démodulation). Cette démodulation est prise en charge par un logiciel tournant sur un ordinateur de bureau ou une CPU « intégrée ». Peu coûteuses à fabriquer, simples à construire, extensibles par simple modification d’un firmware, les SDR existent depuis plus d’une trentaine d’années, développées essentiellement pour le compte de professionnels des transmissions sans fil.

Les choses changent le 17 mars 2012, lorsque le groupe Osmocom publie un « reverse » du logiciel de pilotage d’une petite clef USB destinée à recevoir la télévision numérique HD.

En moins d’un an, les mondes du hacking et de la SSI ont compris que les radios logicielles allaient devenir un des outils indispensables à la surveillance, au pentesting, à l’analyse de tout ce qui peut émettre un signal ou du bruit. La SDR, c’est le Nmap (et en partie le Wireshark) du royaume des ondes.

Peut-on parler de problèmes de sécurité propres aux radios logicielles ? A l’heure actuelle, la réponse est « pratiquement pas ». Mais à terme, cela ne fait aucun doute.

Lire l'article source sur cnis-mag.com.

Accéder au podcast sur le site de No Limit Secu

Télécharger directement le podcast

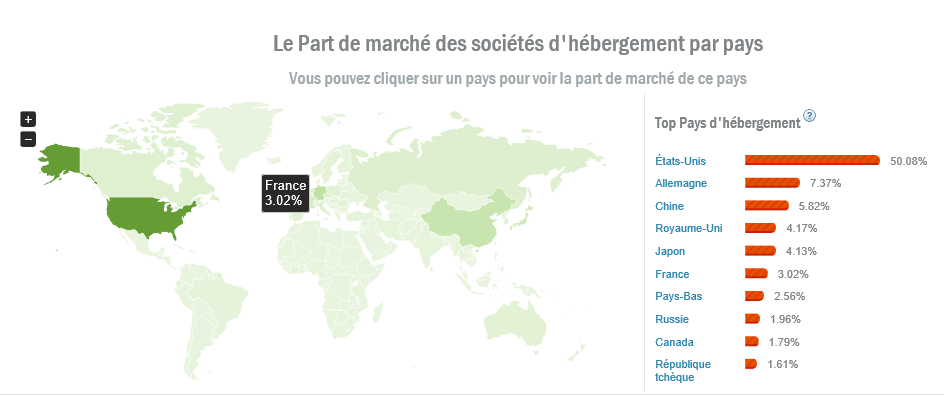

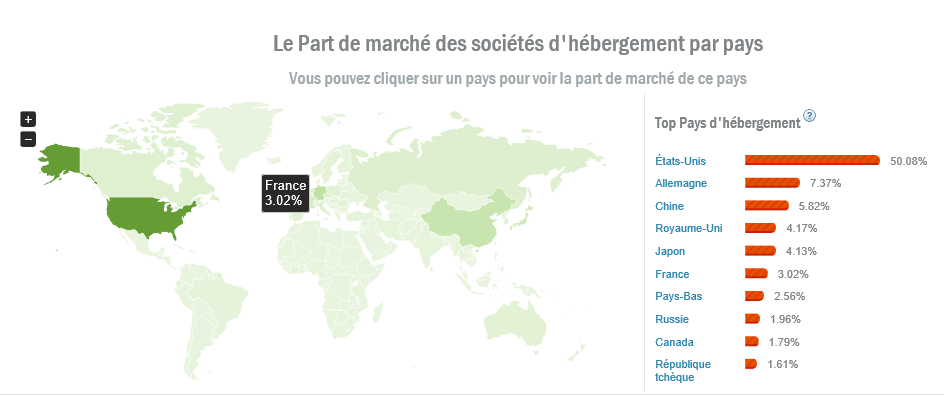

Part de marché de l’Hébergement Web au niveau mondial en 2015

Publié le 21/07/2015

Le site Hostadvice propose une étude mondiale sur l’hébergement mondial en 2015.

L'étude permet d'obtenir les données pour la France :

1. OVH, qui contrôle 64.24% du marché

2. Gandi, qui contrôle 4.34%

3. Ikoula, qui contrôle 1.10%

4. PHPNet qui contrôle 0.60%

5. LWS qui contrôle 0.50%

6. Online.net qui contrôle 0.48%

7. PlanetHoster qui contrôle 0.45%

8. o2switch qui contrôle 0.38%

9. Nerim qui contrôle 0,32 %

10. Dynamix Host qui contrôle 0.29%

Au TOP 5 au niveau mondial, on trouve :

5. Amazon Web Service (USA)

4. OVH (FR)

3. Host Gator (USA)

2. Blue Host(USA)

1. et... GODaddy (USA) reste 1er mondial!

Accéder à l'étude.

Accéder à la méthodologie (en anglais).

Les entreprises loin de maîtriser les risques des données cloud

Publié le 21/07/2015

Selon une étude réalisée par Ponemon Institute, 53% des entreprises n'analysent pas avec suffisamment d'efficacité les risques liées aux données mises dans le cloud. La méconnaissance de la localisation des données sensibles reste leur principale préoccupation.

Selon une étude du Ponemon Institute, 53% des entreprises européennes sont incapables de déterminer les risques qui pèsent sur les données dans le cloud et 27% ceux concernant les informations sensibles conservées en interne. S'il existe un processus de classification de la sensibilité des données dans la moitié des entreprises, moins d'un tiers des répondants disposent d'une classification des données pouvant être stockées ou non dans le cloud.

Lire l'article source (le monde informatique).

Sécurité : Samsung bloque Windows Update sur ses PC et faille ESET

Publié le 25/06/2015

Faille de sécurité : personne n'est à l'abris...

Samsung a désactivé Windows Update de Microsoft sur ses ordinateurs desktop et portables. Les utilisateurs ne peuvent donc pas appliquer les patchs qui corrigent des vulnérabilités pouvant être exploitées par des logiciels malveillants.

Patrick Barker, spécialiste en « crash-debugging », expert en ingénierie inverse et MVP (Most Valuable Professional) Microsoft, explique qu’il a trouvé dans le pack SW Update un fichier intitulé Disable_Windowsupdate.exe qui fait exactement ce que son nom suggère : il bloque l'exécution de Windowsupdate.exe, l'application qui contrôle Windows Update sur les systèmes fonctionnant sous Windows. « Disable_Windowsupdate.exe est signé par un certificat numérique provenant de Samsung », écrit le chercheur, « et il peut sans doute être installé et exécuté sur toutes les versions de Windows à partir de XP, jusqu’à Windows 8.1, le dernier système d'exploitation de Microsoft avant la sortie de Windows 10 prévue le mois prochain ».

Microsoft dit être au courant du problème. « Windows Update est un élément essentiel de notre engagement en matière de sécurité vis-à-vis de nos clients », a déclaré un porte-parole de Microsoft dans un communiqué.« En aucune façon nous ne préconisons de désactiver ou de modifier Windows Update, car cela pourrait exposer l’utilisateur à des risques de sécurité plus importants. Nous sommes actuellement en contact avec Samsung pour résoudre ce problème ».

Dans un tout autre contexte, plusieurs produits antivirus de la firme de sécurité Eset ont été affectés par une vulnérabilité critique facile à exploiter, pouvant compromettre l’ensemble d’un système informatique.

Une faille critique a récemment été découverte dans de nombreux produits antivirus Eset. La vulnérabilité, corrigée en début de semaine, pourrait permettre à des attaquants de compromettre tout un tas de systèmes complets mais aussi des sites web, courriels, clés USB et autres.

La découverte de la faille, qui a été corrigée, est intervenue juste après la publication d’un rapport indiquant que les agences de renseignement du Royaume-Uni et des États-Unis avaient pratiqué du reverse engineering sur des produits antivirus pour débusquer des vulnérabilités et trouver des solutions pour contourner les systèmes de détection.

Ce n’est pas la première fois que les chercheurs en sécurité trouvent de graves vulnérabilités dans les produits antivirus : Sophos Antivirus, produits antimalwares de Microsoft... Plus tôt ce mois-ci, Kaspersky Lab avait déclaré que certains de ses systèmes internes avaient été infectés avec une nouvelle version d'un outil de cyberespionnage sophistiqué, Duqu 2.0.

Lire l'article source sur Samsung (le monde informatique).

Lire l'article source sur ESET (le monde informatique).