Actualités

Pour vous abonner au fil RSS, cliquez sur la vignette d'abonnement de votre choix :

Franceculture : de facebook à la nsa : tous fichés, tous suspects?

Publié le 29/10/2015

Avec Viviane Reding, députée européenne, ancienne commissaire européenne à la justice, aux droits fondamentaux et à la citoyenneté, Eric Sadin, écrivain et philosophe, Alain Bensoussan, avocat spécialisé dans le domaine du droit de l’informatique et des télécommunications

Nous sommes en octobre 2015.

Toute la France est connectée à Internet. Toute ? Non ! Ici et là subsistent des zones blanches, ces localités sans réseau, délaissées par les opérateurs, où les smartphones sont considérés comme des objets du futur

Une mise à l’écart qui touche 1% de nos compatriotes.

Faut-il pour autant parler de zones sinistrées ?

Dans ce monde hyper connecté, où nos moindres faits et gestes sont traçables, que ce soit à notre insu ou de notre propre volonté, il est presque rassurant de savoir que des endroits où la vie hors ligne est possible existent encore.

Partout ailleurs, nos connexions alimentent une surveillance généralisée.

Le débat de ces derniers mois autour de la loi sur le renseignement n’est qu’une illustration d’un phénomène plus large : chaque individu numérique distribue des informations susceptibles d’être retournées contre lui

Si vous l'avez manquer l'emission, acceder au Podcast par ici!

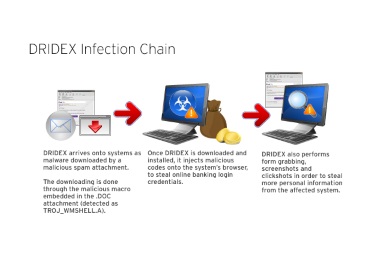

Dridex toujours actif

Publié le 28/10/2015

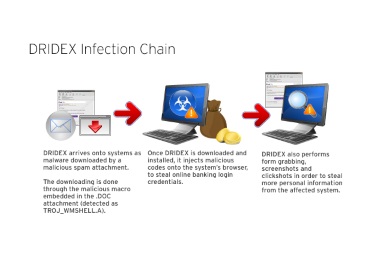

Après une accalmie suite à l'arrestation en août de l'un de ses principaux responsables, le botnet responsable de l'envoi massif de spams contenant le malware Dridex a repris de plus belle en octobre.

Le malware Dridex, qui se répand via des campagnes de spams sophistiquées, est inclus dans des pièces jointes ou fichiers de type Microsoft Office ou XML. Dans un blog, le chercheur en sécurité Brad Duncan a indiqué que la grande part de l'activité Dridex avait reprise, avec en parallèle un accroissement du nombre de fichiers Dridex inscrits dans le répertoire VirusTotal qui recense des échantillons de malware.

L'article source ici!.

(Image : trendMicro)

Brèves... TrueCrypt

Publié le 28/10/2015

![]()

en direct de CNIS mag' :

Deux failles affectant TrueCrypt ont été colmatées dans VeraCrypt . Le bulletin d’alertes précise que les trous de sécurité portent les immatriculations CVE-2015-7358 et CVE-2015-7359 (deux élévations de privilège, aucune autre précision dans la base CVE)

L'article source ici!.

Hack : ntp perd le tempo!

Publié le 28/10/2015

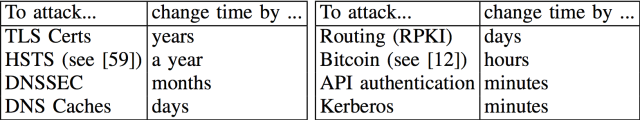

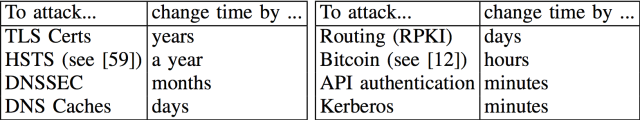

Ntp, le protocole destiné à distribuer un signal horaire à l’ensemble des ordinateurs d’un réseau, est susceptible de se faire attaquer.

TALOS VULNERABILITY REPORT et arstechnica rapporte et explique comment le protocole NTP est vulnérable et les conséquences d'une attaque sur celui-ci.

A l’heure actuelle, un simple récepteur GPS peut alimenter un serveur ntpd local, qui, à son tour, pourra distribuer une heure précise à toutes les machines d’un même réseau. Certes, il ne présentera pas les caractéristiques de résilience, de robustesse et d’autonomie d’un équipement professionnel, mais il sera bien moins facilement attaquable qu’une requête ntp!

L'article source ici.

L'alerte de TALOS (en anglais!)

et l'article, plus technique, de ARSTechnica (en anglais!)

CYBEREDU : des documents pédagogiques à destination des enseignants en informatique

Publié le 15/10/2015

Le projet CyberEdu a vocation à intégrer la cybersécurité dans toutes les formations en informatique, qu’elles soient dispensées en écoles d’ingénieurs, universités ou écoles privées. Pour atteindre cet objectif, l’ANSSI met à disposition des documents pédagogiques (supports et éléments de cours) à destination des enseignants en informatique.

Au programme :

* Un support de cours d’initiation à la cybersécurité (en 4 modules) pour les formations en informatique de niveau DUT/BTS/licence ;

* Des fiches de cours pour les masters en informatique, non spécialisés en sécurité informatique, pour les aider à tisser les notions de sécurité au sein des différents masters ;

* Un guide pédagogique à destination des responsables de formation qui pourront notamment auto-labelliser leurs formations.

A utiliser sans modération par tous les formateurs!

Les documents sont accessibles par ici.