13 11 2015 : Hommage aux victimes.

Publié le 14/11/2015

Hommage à toutes les victimes, Soutient à toutes les familles, à Paris, Honneur à nos forces d'intervention.

Vive la France, uni contre la barbarie!

Hommage à toutes les victimes, Soutient à toutes les familles, à Paris, Honneur à nos forces d'intervention.

Vive la France, uni contre la barbarie!

Une petite video afin de mieux cerner les enjeux de la cybersécurité à travers la vie d'un responsable de la sécurité des systèmes d'information(RSSI).

A voir sans moderation..

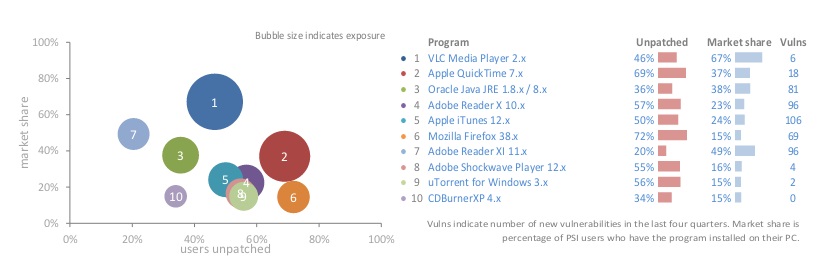

Le logiciel le moins mis à jour, le plus présent sur nos machines, et le plus dangereux en terme de vulnérabilité en France ? ... VLC Media Player!

C’est un classement plutôt intéressant, bien qu’imparfait et probablement partial, que publie la société spécialisée en sécurité informatique Secunia, en se basant sur le pourcentage de versions obsolètes pondéré par la part de marché du logiciel dans le pays concerné. Surprise, l’ennemi public numéro un s’avère être VLC Media Player! Installé sur 67% des machines, il est obsolète dans 46% des cas!

Consulter l'article sourece sur undernews! Plus d'information sur le site de secunia (en anglais). Voir directement le "rapport" secunia.

Xen Project a corrigé neuf vulnérabilités pour son hyperviseur dont une critique présente depuis 7 ans au coeur de son code, identifiée comme étant la pire jamais décelée dans ce logiciel de virtualisation.

Les patchs publiés jeudi par Xen corrigent un total de neuf vulnérabilités, mais celle qui accorde un privilège d'escalade, CVE-2015-7835, est la plus sérieuse. Elle découle non pas d'une erreur de programmation traditionnelle mais d'une faille logique sur la façon dont Xen implémente la virtualisation de mémoire pour les VM paravirtualisées. La paravirtualisation est une technique qui permet la virtualisation sur les processeurs centraux ne supportant pas la virtualisation assistée sur matériel. En tant que tel, la faille peut seulement être exploitée par des administrateurs malveillants d'hôtes paravirtualisés, et seulement sur les systèmes x86, a indiqué Xen Project dans une note. Selon Qubes OS Project; l'équipe sécurité ayant detecté les failles, "le projet Xen devrait essayer de revenir avec des pratiques et peut être des mécanismes supplémentaires qui ne permettraient plus jamais à de telles failles de sévir dans l'hyperviseur. Sinon, l'ensemble du projet n'a pas de sens, du moins pour ceux qui voudraient utiliser Xen pour des travaux nécessitant de la sécurité. »

Consulter l'article du Monde Informatique! Consulter aussi le CERT S.G.D.S.N!

Les CMS populaires comme WordPress ont un footprint facile à repérer et sont la cible prioritaire des pirates informatiques. Durant la dernière semaine d’octobre, le nombre d’attaque par brute force a doublé : l’alerte est donc lancée.

Wordfence, l’éditeur de l’un des principaux plugin dédié à la sécurité des sites WordPress a lancé l’alerte après avoir repéré une énorme pointe sur la courbe montrant le nombre d’attaques par brute force quotidiennes : les attaques ont violemment doublées, passant de 10 000 attaques/minute à environ 20 000/minute! Pour vous protéger, si vous n’êtes pas développeur Web, pensez à installer un plugin de sécurité et configurez-le de façon à ce qu’il limite les tentatives de connexion par heure (entre 3 et 5 par exemple) sur les comptes utilisateurs et administrateurs du site. En plus de cela, pensez à utiliser un compte administrateur sur-mesure et non le fameux « admin » (désactivez-le complètement). De plus, mettez bien à jour le core ainsi que l’ensemble des plugins.

Consulter sur undernews! Plus d'information sur le site Wordfence (en anglais).