Actualités

Pour vous abonner au fil RSS, cliquez sur la vignette d'abonnement de votre choix :

SLOTH, la petite dernière dans le monde des attaques sur les protocoles cryptographiques

Publié le 01/01/2016

Après LOGJAM, FREAK ou encore POODLE, une nouvelle attaque cryptographique baptisée SLOTH vient d'être révélée par des chercheurs français. Comme toute attaque digne de ce nom, SLOTH est un acronyme, signifiant "Security Losses from Obsolete and Truncated Transcript Hashes".

Contrairement à certaines attaques divulguées auparavant qui étaient liées à la conception même des protocoles cryptographiques, il ne s'agit pas directement, cette fois-ci, d'une attaque ciblant l'utilisation des protocoles cryptographiques connus comme étant obsolètes (tels que SSL v2, SSL v3 ou encore TLS 1.0), mais plutôt l'utilisation d'algorithmes de hachage obsolètes au sein des protocoles cryptographiques (qu'ils soient obsolètes ou non).

Plus précisément, les chercheurs de l'INRIA, Karthikeyan Bhargavan et Gaëtan Leurent, ont pointé du doigt l'utilisation de SHA-1 et MD5, entre autres au sein des protocoles actuellement sûrs d'utilisation, qui sont aujourd'hui obsolètes, et dont l'usage n'est plus recommandé depuis plusieurs années. Par exemple, TLS 1.2 (la dernière version en date) pourrait être rendu inopérant en cas d'utilisation de SHA-1 ou de MD5. D'autres protocoles tels que IKE (VPN) ou SSH, pourraient également faire les frais de l'utilisation de ces fonctions de hachages obsolètes.

Il est important à cette occasion de rappeler aux administrateurs que la configuration de leurs clients/serveurs ne se limite pas à la sélection de la suite de chiffrement (par exemple ECDHE_RSA_AES_128_GCM_SHA256). Il est également important de se pencher sur les autres aspects du protocole, tels que l'authentification. Pour rappel, l'authentification repose sur la signature d'informations avec une clef privée, procédure pouvant être vérifiée par le correspondant à l'aide de la clef publique associée. Dans ce contexte, ce n'est pas la suite de chiffrement qui est impliquée, mais un autre paramètre dédié. Ainsi, il est tout à fait possible pour un serveur SSH ou TLS par exemple d'utiliser une suite de chiffrement considérée comme étant sûre, et en parallèle d'utiliser RSA-MD5 pour signer les données. Auquel cas, ce serveur est vulnérable à SLOTH.

Dans le cadre de ces recherches, les chercheurs ont identifié un nouveau type d'attaque cryptographique, baptisée "transcript collision". Le détail de ces travaux, et les résultats obtenus sont détaillés ici ou là (au passage, je vous recommande www.mitls.org) ^_^

Les dommages diffèrent bien sûr pour chacun des protocoles reposant sur l'utilisation des fonctions de hachages obsolètes. Ils vont de l'usurpation d'identité sur TLS 1.2 par exemple, jusqu'à des contournements de restrictions de sécurité pour SSH 2.

L'un des principaux résultats de ces recherches est l'abandon, par le groupe de travail en charge des spécifications de TLS 1.3, du support des signatures RSA-MD5. Enfin, pour les administrateurs de serveurs SSH, TLS, ou IKE, la principale recommandation à adopter est de ne plus supporter les signatures RSA-MD5. Par ailleurs, les chercheurs ont identifié une première liste de logiciels concernés par SLOTH. Les développeurs de ces logiciels ont été contactés de manière anticipée, pour proposer des correctifs. Parmi les logiciels impactés figurent :

* OpenSSL <= 10.1e

* Firefox <= 42

* Oracle Java <= 8u66

* Oracle Java <= 7u79)

* GnuTLS <= 3.3.14

* BouncyCastle (Java Client) <= 1.53

* BouncyCastle (C# Client) <= 1.8.0

* PolarSSL/mbedTLS <= 2.2.0

Enfin, selon les chercheurs, un scan réalisé sur l'intégralité d'Internet montrerait que 32% des serveurs TLS supporteraient RSA-MD5, et sont donc vulnérables à SLOTH.

Consulter l'article source.

Consulter aussi la référence CVE.

Mont de Marsan : Colloque CYBERSÉCURITÉ

Publié le 06/12/2015

Jeudi 10 décembre 2015, de 14h à 18:30, Chambre de Commerce et d'Industrie des Landes à Mont de Marsan.

CYBERSÉCURITÉ

PME, PMI, VOUS ETES VULNÉRABLES !

Colloque organisé par :

Le Marsan Agglomération

La Chambre de Commerce et d’Industrie des Landes

La société Kyron SI

51% des PME ont déjà subi au moins une attaque informatique et 33% d’entre elles ont dû faire face à au moins deux attaques.

Quels sont les risques (économiques, techniques, en termes d’image) et les conséquences (financières, juridiques) pour les entreprises ?

Quelles solutions de sécurité pour votre système d'information ?

Quelles solutions adaptées pour les PME et PMI ?

Quelles sont les bonnes pratiques à adopter ?

Comment faire de ces impératifs des opportunités de business ?

Savez-vous qu'une politique de sécurité peut permettre de réduire les coûts d'assurance ?

Devant le développement du trafic internet mobile, quelles solutions de sécurité pour votre flotte mobile ?

Plusieurs intervenants vous apportent des éléments de réponses.

Consulter l'article sur la CCI des landes.

ou telecharger le pdf.

10 tendances technologiques 2016

Publié le 03/12/2015

Voici la liste des 10 tendances technologiques en 2016 établie par la rédaction du Monde Informatique.

1 Micro-usines : l'avenir de l'industrie

2 LTE-U et LiFi en complément du WiFi

3 Des SSD de 16 To et plus

4 Les premiers pas de la voiture autonome française

5 La réalité virtuelle s'invite dans les entreprises

6 Le machine learning au service des métiers

7 Architecture microservices : vers une évolution d'un modèle de développement

8 Processeurs : la lente migration du silicium au carbone

9 Cybersécurité : vers une analyse comportementale des utilisateurs

10 Gouvernance des big data : les outils seuls ne suffisent pas

Consulter l'article du monde informatique.

Un nouveau type d'attaque : Stegosploit

Publié le 18/11/2015

Lors de la conférence Hack In The Box d’Amsterdam, le chercheur en cybersécurité indien Saumil Shah a présenté Stegosploit, un protocole permettant d’intégrer un malware à l’intérieur d’une banale image numérique...!

Baptisée Stegosploit, cette technique imaginée par Saumil Shah consiste à encoder le payload dans une image JPG ou PNG (partie sténographie), puis à le faire décoder par le navigateur au moment de la lecture de l'image (Polyglots).

L’attaque utilise la sténographie -l’art cryptographique de cacher un message dans une image. Le code malveillant est découpé en morceaux puis éparpillé sur les différentes couches constituant le code JPEG ou PNG de l’image et ceci sans modifier ou altérer la perception humaine de cette image (cf. l'explication donné sur le site stegosploit.info, en anglais).

L’œil ne s’aperçoit de rien tout et, vous vous en doutez, c'est parfaitement indétectable par les antivirus pour le moment!

Si la technique vous intéresse, le chercheur en sécurité Ange Albertini a mis en ligne une démo de tout ça ((zip)! où un simple Gif ou BMP exécute un Hello World en javascript.

Consulter l'article de Korben sur le sujet.

Voir la video de la présentation de Saumil Shah ou accéder à la presentation PDF

Enfin, pour en savoir plus sur la sténographie, commencer par ici!

Le crime organisé, première menace pour les entreprises!

Publié le 16/11/2015

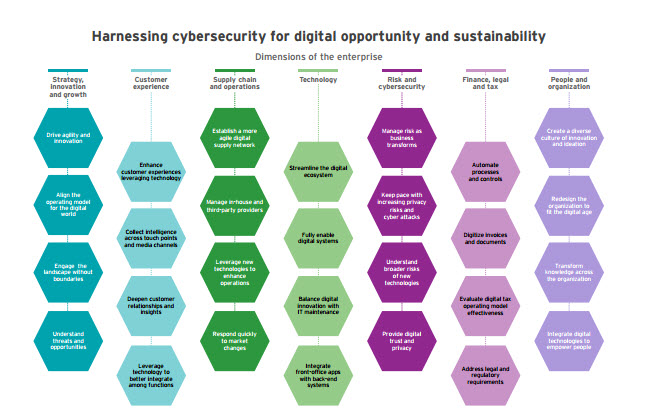

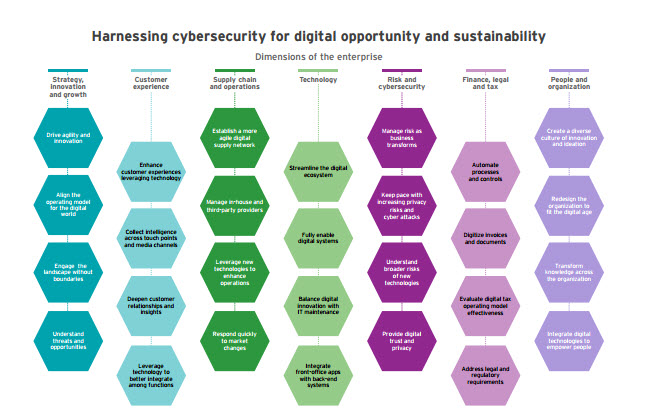

Portant sur les enjeux de cybersécurité, l'étude GISS 2015 du cabinet Ernst&Young montre que la majorité des entreprises (88%) estiment que leurs systèmes d'information ne répondent pas à leurs besoins de sécurité. Concernant les sources de menaces, elles sont 59% à citer les organisations criminelles devant les hacktivistes (54%), mais désignent aussi de plus en plus des groupes commandités par des Etats (35%).

Consacrée aux menaces de cybersécurité auxquelles les entreprises doivent faire face, l’édition 2015 de GISS (Global Information Security Survey) a été conduite auprès de 1 755 organisations dans 67 pays.

En préambule de son étude GISS 2015, EY souligne l’importance de bien comprendre les défis que pose la cybersécurité. Pour bien comprendre et appréhender les défis qu’elles doivent affronter, les organisations doivent se poser quatre séries de questions, conseille le cabinet d’audit.

Premièrement, quelles sont les menaces que vous pensez devoir affronter et comment pouvez-vous les combattre ?

Deuxièmement, quels sont les pires scénarios pour vous, comment détecter les signaux les plus ténus et maintenir constamment le plus haut niveau d’alerte ?

Troisièmement, pourquoi êtes-vous toujours si vulnérable, est-ce par un défaut de mesures dans votre environnement actuel, parce que vous ne disposez pas de mécanismes pour vous adapter aux changements ou parce que vous n’avez pas d’approche proactive pour neutraliser les cyberattaques sophistiquées ?

Enfin, quatrièmement, qu’est-ce qu’une défense active et comment la construire, que faut-il améliorer ?

Or, « une grande partie des entreprises interrogées ne semblent pas armées pour faire face aux cyberattaques ». Ainsi, 54% des répondants avouent manquer d’un service consacré à l’impact des nouvelles technologies et 47% n’ont pas de centre de supervision de la sécurité, tandis que 36% n’ont tout simplement pas de programme de détection des menaces. Enfin, 18% n’ont carrément pas de programme de gestion des identités et des accès!!!.

Et vous, où en êtes-vous?

Consulter l'article source du monde informatique!

Acceder au rapport complet sur le site ey (en anglais).