La plus grosse preuve de l’histoire des mathématiques

Publié le 07/07/2016

Pour résoudre un problème mathématique ouvert depuis 35 ans, des chercheurs ont produit par ordinateur la plus longue preuve jamais construite à ce jour.

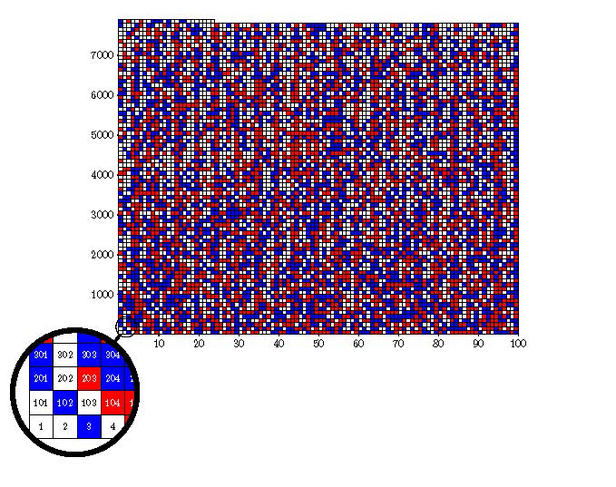

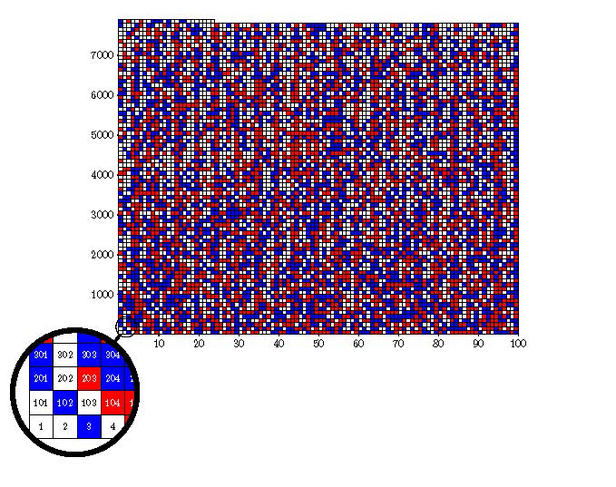

Le problème qu’ont résolu les trois chercheurs et qui a nécessité une preuve aussi longue est celui dit de la « bicoloration des triplets de Pythagore ». Resté sans réponse depuis les années 1980, ce problème simple en apparence pose la question suivante :

Est-il possible de colorier chaque entier positif en bleu ou en rouge de telle manière qu’aucun triplet d’entiers a, b et c qui satisfait la fameuse équation de Pythagore a² + b² = c² soient tous de la même couleur ? Par exemple, pour le triplet 3, 4 et 5, si 3 et 5 sont coloriés en bleu, alors 4 doit être rouge.

À cette énigme, le trio d’informaticiens américano-britanniques a répondu non. Ils ont montré que, jusqu’à 7 824, il est possible de colorier ainsi les entiers, et même de plusieurs façons mais, arrivé à 7 825, cela devient impossible.

« Pour le prouver, les chercheurs n’ont pas eu d’autres choix que d’y aller “en force” en énumérant et en vérifiant toutes les combinaisons possibles », explique Laurent Simon, du Laboratoire bordelais de recherche en informatique2.

Une tâche hors de portée pour un humain mais accessible à un ordinateur. Rendez-vous compte : il y a plus de 102300 façons de colorier les entiers jusqu’à 7 825 !

Il aura fallu alors deux jours au supercalculateur Stampede de l’université du Texas et à ses 800 processeurs pour passer en revue toutes ces possibilités et apporter la preuve tant attendue, générant pour cela 200 téraoctets de données!!.

« Les chercheurs ont ensuite vérifié la preuve, trop longue pour être relue par un humain, en utilisant un autre programme informatique indépendant », précise Laurent Simon.

Consulter et télécharger l'article source sur le site du CNRS.

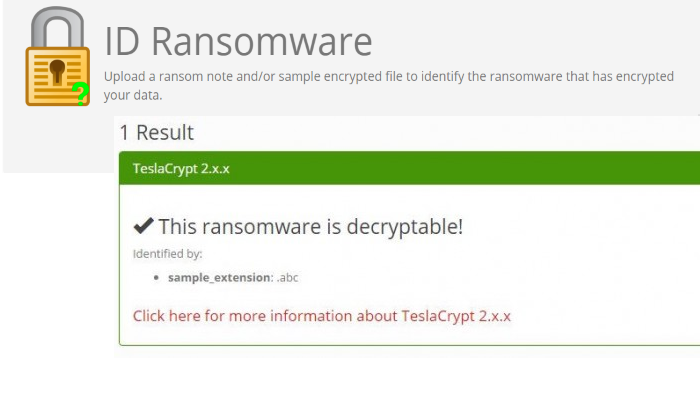

ID Ransomware : une aide pour identifier menaces et solutions.

Publié le 15/04/2016

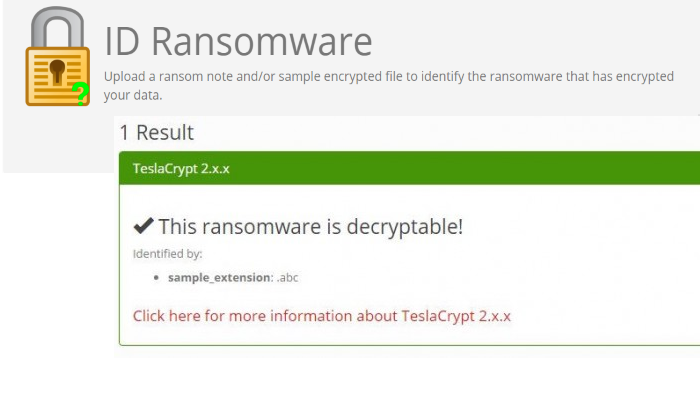

ID Ransomware – Le site qui aide à identifier la menace.

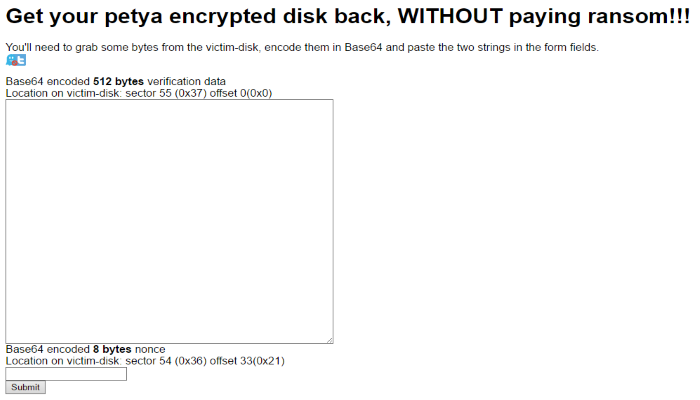

Créé et géré par l’équipe de chercheurs en sécurité derrière Malware Hunter Team, ID Ransomware sert à identifier et à trouver le moyen le plus simple de récupérer ses fichiers chiffrés sans payer (sous réserve qu’un tel moyen existe pour le ransomware dont il est question).

Ce service est actuellement capable de détecter 54 ransomwares différents :

7ev3n, BitMessage, Booyah, Brazilian Ransomware, BuyUnlockCode, Cerber, CoinVault, Coverton, Crypt0L0cker, CryptoFortress, CryptoHasYou, CryptoJoker, CryptoTorLocker, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CrySiS, CTB-Locker, DMA Locker, ECLR Ransomware, EnCiPhErEd, Hi Buddy!, HOW TO DECRYPT FILES, HydraCrypt, Jigsaw, JobCrypter, KeRanger, LeChiffre, Locky, Lortok, Magic, Maktub Locker, MireWare, NanoLocker, Nemucod, OMG! Ransomcrypt, PadCrypt, PClock, PowerWare, Radamant, Radamant v2.1, Rokku, Samas, Sanction, Shade, SuperCrypt, Surprise, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, UmbreCrypt, Unknown, VaultCrypt

Consulter l'article source ici ou là.

Accéder à ID Ransomware

A NOTER aussi :

Les sites virustotal.com et malwr.com permettent de déterminer la nocivité de fichiers ou de site en facilitant la détection rapide des virus, vers, trojans et tous types de malwares

Ces sites sont des aides à la détection, mais en aucun des outils fiables à 100%! Rien ne remplace le bon sens!

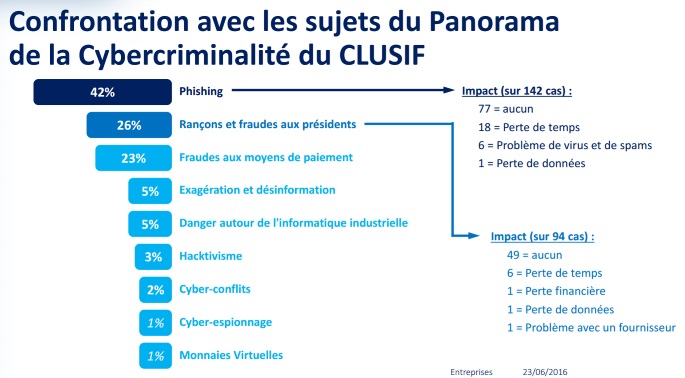

Les Collectivités Territoriales (203)

Les internautes (1008)

Les Collectivités Territoriales (203)

Les internautes (1008)